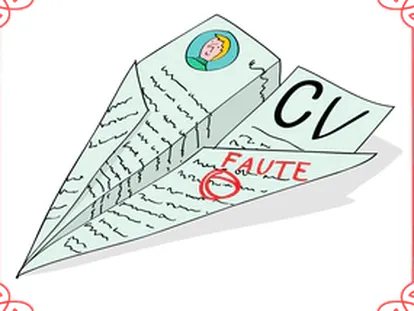

La ‘app’ Radar Covid ha tenido una brecha de seguridad desde su lanzamiento

Amazon tenía acceso a los usuarios que declaraban su positivo a través de la aplicación

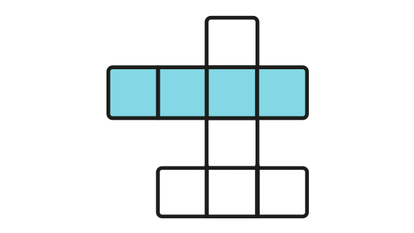

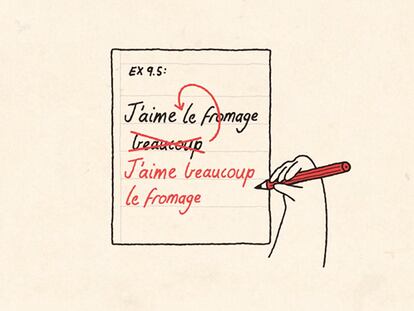

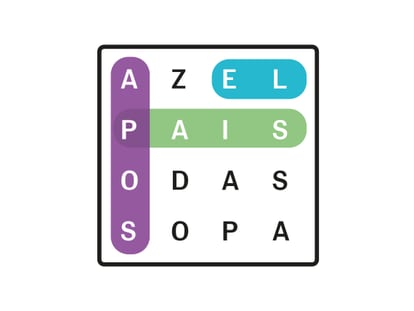

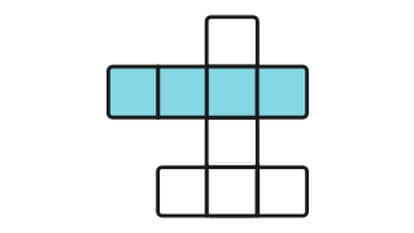

Cuando un usuario de Radar Covid recibe la confirmación de su positivo, las autoridades de su comunidad autónoma deben darle un código. Si decide introducirlo en la app, su móvil mandará a un servidor las claves que ha compartido en los últimos días al estar cerca de otros usuarios. Esas claves son las que permitirán al resto de usuarios comprobar si han estado cerca del nuevo positivo. Así, solo hay un momento en que los usuarios suben claves al servidor de Radar Covid: cuando son positivos. Aunque ese tráfico esté cifrado y el contenido de la comunicación sea anónimo, si hay subida al servidor implica que el usuario es positivo. Quien tenga acceso al tráfico, por tanto, sabe quién lo es.

La opción de acceso a esa información no está al alcance de cualquier usuario, pero su explotación va más allá de las operadoras telefónicas y de Internet. La empresa Amazon también tiene acceso a esa información: la subida al servidor se hace con un software de la compañía estadounidense, con lo que también puede comprobar qué móviles mandaban positivos. Además de grandes empresas, también tendría acceso cualquier individuo o empresa con la opción de entrar a la misma red wifi desde la que se envían las claves.

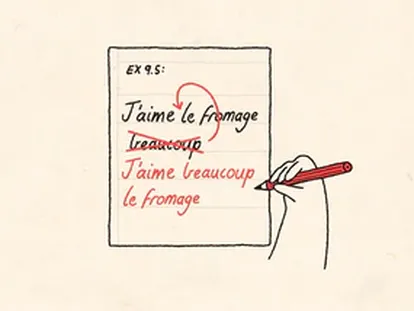

Otras apps de rastreo de contactos europeas solucionaban este problema de una manera fácil de entender: simulan tráfico falso desde móviles aleatorios para que desde fuera no pueda concluirse quién sube un positivo real y quién manda un paquete de datos falsos que el servidor sabe que lo son. La app española Radar Covid no lo hace. El problema, cuya existencia ya publicó EL PAÍS, fue subsanada, según el Gobierno, el pasado 9 de octubre. “No se ha comunicado al público en general, porque esa posible vulnerabilidad tiene un alcance muy limitado, dado que solo podría ser explotada por el operador de comunicaciones”, han explicado a EL PAÍS fuentes de la Secretaria de Estado de Inteligencia Artificial, encargada de impulsar la app.

La posibilidad de acceso no implica que se haya explotado, aunque en realidad no se sabe. No hay pruebas de que la brecha haya sido aprovechada, pero existía y, como tal, debía ser reparada. También las empresas con posibilidad de acceso tenían que querer hacerlo: es como dejar una puerta cerrada sin llave; para ver qué hay al otro lado hay que hacer el ejercicio de abrirla. Es un esfuerzo anodino, pero hay que ejecutarlo y no es algo banal con este tipo de datos. Tampoco es algo que pueda hacerse después. Debe ser en directo, a no ser que se registrara. El Gobierno ha dejado pasar varias semanas desde que tuvo la confirmación de esta vulnerabilidad. La Secretaría de Estado anunció en su cuenta oficial que este problema ya había sido solucionado con la última actualización.

Además, protege aún más tu privacidad:

— RadarCOVID (@AppRadarCovid) October 9, 2020

🔒 La app ahora enviará de forma automática positivos ficticios al servidor

😷 De esa manera, será imposible distinguir qué positivos son reales en caso de ataque

👤 Al comunicar tu positivo nunca nadie podrá saber que fuiste tú

La legislación europea y española obliga al Gobierno a comunicar a la Agencia Española de Protección de Datos (AEPD) y al público la existencia de una brecha. La información a la AEPD se hizo, según fuentes de Secretaría de Estado, “la semana del 5 de octubre”. Esa comunicación no se realizó según un procedimiento establecido por la ley para casos graves, pero la AEPD confirma por su lado que esa comunicación se produjo de algún modo. El nivel de notificación, según fuentes de la AEPD, es algo que debe valorar cada responsable del tratamiento según lo que dice el Reglamento de Protección de Datos. Así lo hizo la Secretaría de Estado: “La vulnerabilidad no se hizo pública porque no ha habido constancia de una violación de la seguridad de los datos personales, tal como recoge el artículo 33 del Reglamento”, dicen fuentes oficiales del Gobierno. Según su criterio, habría actuado correctamente.

La AEPD, por su parte, tiene un procedimiento abierto y no hace ningún comentario sobre la gravedad de la brecha. En cualquier caso, su resolución no es inminente. Cuando llegue, es probable que Radar Covid haya dejado de ser una herramienta importante para la pandemia, aunque quizá el rastreo de contactos es algo que tiene algún tipo de vigencia. Este problema muestra que el desarrollo de una app que trata datos sensibles tiene más retos de privacidad de lo que puede parecer. Más aún si es el Gobierno quien la crea.

Las consecuencias jurídicas de la brecha pueden ir sin embargo más allá de lo que diga la Secretaría de Estado. “Desde el punto de vista jurídico hay un problema de protección de datos”, dice Miquel Peguera, profesor de Derecho de la Universitat Oberta de Catalunya. “Hay una vulneración del principio de transparencia porque el interesado no tiene un conocimiento claro de qué pasa con estos datos y de si eso podrá ser identificable por alguien. Hay una brecha de seguridad porque los datos no están protegidos para que terceros no tengan acceso”.

La triste suerte del Gobierno es que el escaso éxito provisional de Radar Covid ha provocado que el escándalo o el peligro por esta vulnerabilidad no sea mayor. Las comunidades autónomas siguen repartiendo códigos a positivos de un modo desigual. Madrid acaba de empezar y Cataluña sigue al margen de la app, sin fecha de despliegue. Otras comunidades avanzan también a ritmos distintos. La incorporación de Madrid permitió vislumbrar que algo iba a mejorar, pero sigue rondando el 1% de positivos reportados en toda España: por cada 10.000 positivos, algo más de 100 se introducen en Radar Covid. “Cuando se empezaron a dar los códigos en la Comunidad de Madrid pasamos de estar por debajo del 0,8% a sobre el 1,2%, pero ahora está bastante estable sobre esos rangos entre el 1% y el 1,4%”, dice el ingeniero Pedro José Pereira, creador de la cuenta de Twitter @radarcovidstats, que analiza precisamente el tráfico al servidor.

Puedes seguir a EL PAÍS TECNOLOGÍA RETINA en Facebook, Twitter, Instagram o suscribirte aquí a nuestra Newsletter.

Sobre la firma